Uma vez, na casa de uma cliente, ela me fez a seguinte pergunta:

-Diego é verdade que computador funciona somente até os dois anos de uso?

A primeira reação que tive foi de surpresa e tive que perguntar:

-Quem te falou isso?

Ela me respondeu:

-O técnico que teve aqui da ultima vez.

E então eu respondi a pergunta dela:

-É um pouco difícil definir quando exatamente um computador irá apresentar um problema, até por que isso depende de fatores como: Qualidade do equipamento, Cuidados com a limpeza interna, verificação constante de ventilação e proteção elétrica em perfeita condição, cuidados com energia estática na montagem ou manuseio, mas posso afirmar que equipamentos quais os usuários cuidam de todos esses fatores podem chegar a ter cinco anos de vida útil, ou seja, até dez anos de uso, considerando que o usuário não o usa por mais de dez horas por dia.

Infelizmente faltou muita informação e base técnica para o que aquele técnico falou fosse uma informação confiável, na verdade foi por causa dele mesmo que eu estava atendendo aquela cliente quando ele não conseguiu instalar a placa de fax modem e afirmou ser incompatível com o equipamento. Um pouquinho mais tarde descobri que ele deu a cliente a placa de fax modem nova como a que tinha problema e estava tentando instalar a placa com problema como nova.

Para que qualquer equipamento tenha o tempo de vida útil prolongado é necessário que o usuário esteja sempre na defensiva, ou seja, se prevenindo. É comum usuários adotarem o sistema do “barato que sai caro” e somente logo após ocorrer o problema procurar um especialista para cuidar do equipamento.

Equipamentos que não são cuidados vão ter sua vida útil muito reduzida e podendo chegar, em alguns casos, até ter menos de um ano de funcionamento.

Cito abaixo os principais fatores que são responsáveis por problemas quando não é feita manutenção preventiva com certa freqüência:

Umidade: É água presente em forma de vapor no Ar, muitas vezes se agrupa com a poeira presente no equipamento fazendo ligações de curto ou contribuindo com oxidação do mesmo. Em alguns lugares, onde a umidade presente é alta, há risco de condensação na Placa mãe e outros componentes, causando danos sérios.

Maresia: É a mesma coisa que a umidade, só que com a presença muito superior de sais, seus danos aos equipamentos podem ser muitas vezes irreversíveis já que há alta tendência para a oxidação e curto entre terminais no equipamento.

Poeira: Pequenas partículas de várias estruturas que ficam suspensas no Ar. Com tempo tendem a acumular diminuindo eficiência nos dissipadores e coolers, Contribuindo para oxidação quando agrupada com maresia ou umidade, aumentando a temperatura, dificultando contatos das placas PCI ou AGP, memória e demais componentes conectados a Placa Mãe.

Temperatura: Excesso de calor diminui a vida útil de qualquer equipamento eletrônico, que são sensíveis a alta temperatura constante.

Energia elétrica: Quando esta não está em perfeito funcionamento, por péssima instalação elétrica ou aparelhos de proteção fora da nova norma NBR 14373:2006.

Veja mais sobre proteção elétrica aqui.

Energia Estática: Cuidados na hora do manuseio dos componentes, somente 10% deixam de funcionar no momento que ocorre a Descarga eletrostática e 90% ficam comprometidos apresentando problemas mais tarde.

Muitos problemas poderão ser evitados se todos estes itens são cuidados, pois somente iremos contar com a qualidade dos componentes empregados.

A manutenção preventiva se torna excelente quando acompanhada da manutenção preditiva no qual poderemos prever futuros problemas e já adiantar a solução, evitando surpresas e acontecimentos inesperados desencadeado por aquele componente.

O cuidado externo também conta, pois com o simples fato de cobrir o computador, iremos limitar a quantidade de poeira e umidade que irá penetrar internamente quando este está desligado.

A limpeza interna se prova um item de extremo valor para se evitar surpresas, aplicando-a regulamente conforme a necessidade do lugar, você terá uma vida útil superior a aqueles que não sofrem essa manutenção, que provavelmente terá um tempo de uso limitado por oxidação, alta temperatura, falha de cooler ou curto-circuito.

Vida útil de alguns componentes do seu computador:

Placa Mãe: Cinco anos¹²³, limitada por causa dos capacitores eletrolíticos. Quando esta possui capacitores sólidos, tem vida útil cinco vezes superior.

Processador: doze anos¹²³, podendo ser menor em caso de overclock, alta temperatura ou funcionamento com tensão acima do normal.

Bateria: Até três anos, mas depende muito de quanto a placa consome quando desligada.

Pasta térmica: Validade de até três anos, mas é recomendado trocar anualmente por causa do ressecamento que diminui e muito sua eficiência.

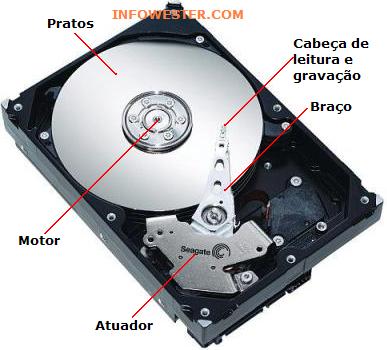

HD: Cinco anos¹²³, mas com três anos de uso sua confiabilidade cai muito.

Memória: Cinco anos¹²³, mas dependente de fatores como temperatura e tensão correta.

¹ Tempo estimado em uso contínuo. O tempo de vida útil pode ser superior ao estimado.

² Todos os valores aqui apresentados são estimativas de fabricantes para equipamentos que funcionam em condições normais e passam por manutenção preventiva frequentemente.

³ Este valores podem diminuir por causa de mal manuseio do equipamento causando danos por ESD (Descarga Eletrostática).

Obs: Esse e-mail é uma tentativa de instalar um trojan no seu computador, provavelmente um software espião que pretende roubar todos os seus dados e senhas ou até um banker para roubar dados bancários. Não digite o link que contêm na imagem, pois é um site codificado para fazer você baixar um arquivo executável.

Obs: Esse e-mail é uma tentativa de instalar um trojan no seu computador, provavelmente um software espião que pretende roubar todos os seus dados e senhas ou até um banker para roubar dados bancários. Não digite o link que contêm na imagem, pois é um site codificado para fazer você baixar um arquivo executável.